2016-3-5 08:51 |

Целевые атаки, Android-трояны и мошенничество — к каким угрозам финансовым организациям и их клиентам стоит отнестись особенно серьезно Статья из журнала: Статья не из журнала <p>Льву Хасису, первому заместителю председателя правления Сбербанка, прислали ссылку.

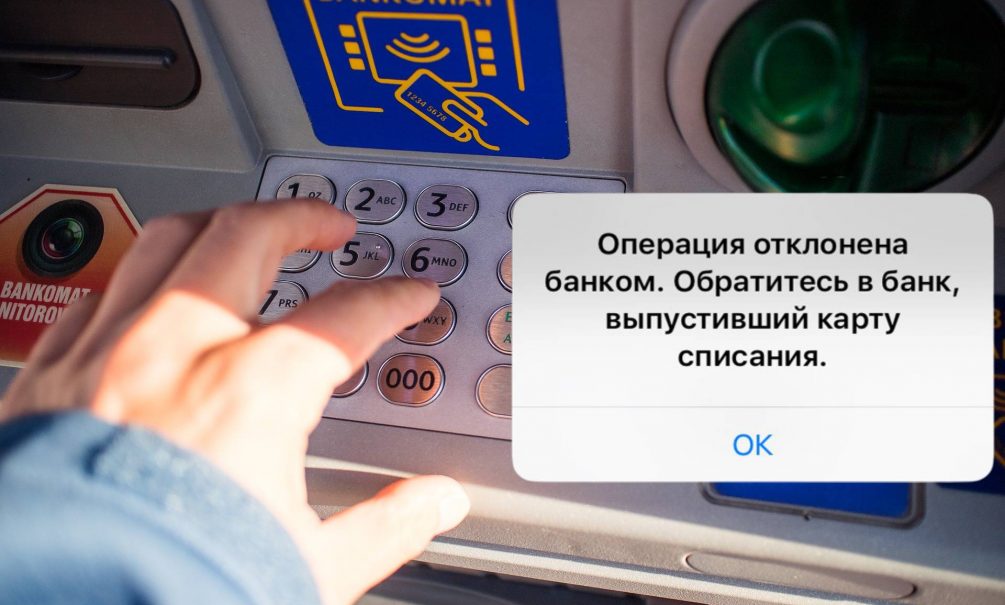

Открылся сайт, точно повторяющий страницу одного из сервисов Google. Там уже был вписан логин Хасиса и ему оставалось только вбить свой пароль. «Что-то меня остановило», — вспоминает банкир. Хасис написал в техподдержку Google, где его опасения подтвердили: сайт оказался фишинговым. Киберпреступники используют их для сбора логинов и паролей, заражения вирусами компьютеров и смартфонов. Главная цель хакеров — банки и их состоятельные клиенты. По оценкам Банка России, ущерб кредитно-финансовых организаций лишь за 4 квартал 2015 года превысил 1,5 млрд рублей. К каким угрозам банкам стоит отнестись особенно серьезно, читайте в материале Forbes. </p> Фотографии Подпись: Целевые атаки на банки Изображения: Агенство: Фото REUTERS / Thomas Mukoya Описание: <p>Компьютеры сотрудников татарстанского «Алтын банка», казалось, сошли с ума: с экранов стала исчезать информация о транзакциях, а потом мониторы попросту погасли. 24 декабря 2015 года банк стал жертвой хакерской атаки. Накануне в сеть банка проник вирус, подменив в платежных поручениях клиентов банка получателей и их банковские реквизиты. В итоге около 60 млн рублей ушли на счета двух компаний, открытых в столичных банках, а оттуда — на счета 20 фирм в разных регионах России. После этого хакеры пытались уничтожить всю информацию о взломе и транзакциях. </p> <p>Сейчас главная мишень киберпреступников — небольшие региональные банки, замечает директор департамента сетевой безопасности Group-IB Никита Кислицин. Сами целевые атаки, по его словам, стали изощреннее и практически всегда происходят с использованием методов социальной инженерии: например, сотрудники одного из банков получили на рабочую почту рассылку о вакансиях в Центробанке. Многие не удержались и открыли зараженное письмо, вирус начал распространяться по внутренней сети. </p> <p>Социальная инженерия — один из самых надежных каналов для проведения целевой атаки, подверждает Юрий Сергеев, эксперт Центра информационной безопасности компании «Инфосистемы Джет». Результаты пен-тестов (тестов на проникновение) показывают, что даже из рассылки на 1000 человек найдутся минимум 7% людей, которые откроют опасное вложение и дадут атакующему доступ к десяткам учетных записей, под которыми можно перейти во внутреннюю сеть. «В 90% случаев, как показывают тесты, захватить учетную запись администратора удается в первый же день», — уверяет Сергеев. </p> <p>Классическая целевая атака требует огромных затрат: преступники собирают сведения об оргструктуре банка, вычисляют, кому отправить зараженные вирусом фишинговые письма. «Прошлый год открыл новые эффективные способы быстрой монетизации ущерба при относительно недорогих методах «работы» хакерских групп», — замечает Эльман Бейбутов, руководитель направления Solar JSOC компании Solar Security, дочерней структуры «Инфосистемы Джет». </p> <p>В первую очередь, хакеры заражают многомилионную аудиторию взломанных web-сайтов. Заходя на такой сайт, человек скачивает себе вредоносных агентов троянских бот-сетей. Бот-агенты без всякого сопротивления со стороны антивирусов устанавливаются на зараженном компьютере и начинают сбор информации. «Если хакерам становится понятно, что бот установлен в банковском компьютере, то атакующий захватывает управление и далее проникает в сеть до рабочего места оператора клиента Банка России (АРМ КБР)», — говорит Бейбутов. Суть атаки на АРМ КБР в том, что осуществляется подмена файла с межбанковскими денежными транзакциями: с корреспондентского счета атакуемого банка деньги пересылают на счета в других банках, откуда выводятся. </p> <p>Преступных группировок, работающих по такой схеме, становится все больше. Если в 2014 году было известно о двух хакерских группах, Anunak и Corkow, то в 2015 году известно стало уже о восьми группировках, специализирующихся на компаниях конкретных отраслей. Растет и ущерб. </p> <p>Статистика Банка России показывает, что невнимательное отношение менеджмента кредитных организаций к вопросам информационной безопасности приводит к значимым финансовым потерям, говорит первый заместитель председателя Банка России Георгий Лунтовский. Такие банки сильно рискуют. «За последний квартал 2015 года лицензии лишились три кредитные организации, ранее подвергшиеся атакам», — заметил представитель Банка России. </p> Спрятать слайд: Показать слайд Подпись: Кражи у клиентов банка с помощью Android-троянов Изображения: Агенство: Фото REUTERS / Kim Hong-Ji Описание: <p>«Это же очень удобно управлять своими деньгами с телефона, но Android позволяет своим пользователям и мобильным приложениям намного больше, чем другие мобильные ОС», — замечает Андрей Брызгин, руководитель направления аудита и консалтинга Group-IB. Этим пользуются киберпреступники. Более 80% смартфонов в мире работает на платформе Android, неудивительно, что большинство вирусов пишутся именно под нее. </p> <p>«Платформа Android не является эталоном с точки зрения информационной безопасности, — замечает Даниил Чернов, руководитель направления Application Security компании Solar Security. — К тому же каждый производитель смартфона привносит свои изменения в операционную систему, и спустя какое-то время перестает выпускать обновления, которые в том числе, закрывают уязвимости. А пользователь продолжает пользоваться уязвимым устройством». </p> <p>Все новые банковские трояны, написанные под Android, умеют похищать деньги автоматически. Они собирают данные банковских карт, и уже не важно, клиентом какого банка является владелец телефона. Зараженный трояном смартфон фактически шпионит за своим владельцем: передает хакерам историю звонков и смс, доступ к любым фаифоне и информации в облачном хранилище, следит за геолокациеи </p> <p>Сама атака выглядит так: чаще всего, троян идет в «нагрузку» вместе с условно полезной программой, например, игрушкой, календарем, фитнес-приложением и т. д. «Если пользователь не глядя дает этой программе права, которые она просит, то он сам подписывает себя на потерю денег, — говорит Даниил Чернов из Solar Security. — Стоит задуматься, когда игрушка или календарь просят права, например, на чтение и отправку СМС-сообщений». В последнее время также набирает популярность адресная доставка трояна. Злоумышленник обращается к пользователю, предлагая открыть что-то по ссылке, которая ведет к файлу с трояном. Например, жертва продает машину, публикует объявление. Злоумышленник высылает жертве сообщение, в котором предлагает обменять свой автомобиль на автомобиль пользователя, высылая ссылку, по которой доступна «детальная информация» о машине. </p> <p>После заражения деньги выводятся со счета. Во-первых, многие приложения мобильного банка содержат уязвимости, которые позволяют трояну получить доступ к логину, паролю, и даже данным банковской карты. Используя эти данные можно увести деньги со счета пользователя. Во-вторых, если у пользователя подключен СМС-банкинг, все эти операции можно провести, отправляя СМС. </p> <p>Если через СМС-банкинг невозможно отправить деньги на сторонний счет, то в этом случае настраивается автопополнение баланса счета, и отправляются смс на короткие номера, в результате чего деньги списываются со счета мобильного в пользу злоумышленника, после чего баланс пополняется. И так по кругу. Все операции происходят в фоновом режиме: то есть пользователь не видит входящие или исходящие СМС-уведомления о совершенных операциях. Он лишь замечает внезапную нехватку денег на счете, но с точки зрения банка это выглядит как легитимные операции, совершенные пользователем дистанционно. Обе стороны предъявляют потом друг другу взаимные претензии. Бывает, что банк компенсирует потери, но чаще всего потери несет пользователь. </p> <p>По оценкам Group-IB, ущерб от инцидентов с Android-троянами у физических лиц в прошлом году составил более 61 млн рублеиеров. Количество инцидентов выросло в 3 раза. </p> <p>«Необходим контроль в отношении разработчиков: так как культура написания мобильных<br /> платежных приложений пока чрезвычайно низка, особенно в России, — говорит Брызгин. — Вредит безопасности и слабый контроль приложений со стороны держателей платформы: даже в официальном магазине ПО мы нередко обнаруживаем фишинговые программы и программы с внедрённым вредоносным функционалом». </p> <p>Весьма эффективны, по его словам, превентивные меры защиты, когда банки самостоятельно проводят или заказывают на стороне мониторинг фишинговых и вредоносных приложений, или внедряют антивирусные движки в сами приложения мобильного банкинга. Пользователям смартфонов с Android специалисты Solar Security советуют не совершать установку программ из непроверенных источников, поставить и регулярно обновлять антивирус, а при скачивании программ внимательно смотреть, какие права запрашивает программа. </p> Спрятать слайд: Показать слайд Подпись: Утечки, внутреннее воровство и вредительство Изображения: Агенство: Фото EUTERS / Fabrizio Bensch Описание: <p>В марте 2015 года в Казань из Москвы прилетела делегация юристов, представляющих нескольких крупных брокерских компаний. Им предстояло отстаивать интересы своих клиентов в суде против местного «Энергобанка», подконтрольного брату депутата Госдумы Айрату Хайруллину. Представители банка через суд пытались доказать, что на них была совершена хакерская атака, и вернуть деньги со счетов брокеров. </p> <p>Случилось вот что: 27 февраля 2015 года казанский «Энергобанк» разместил на бирже пять заявок на покупку $437 млн и 2 заявки на продажу $97 млн по нерыночному курсу. Эти действия вызвали аномальную волатильность в течение 6 минут, что позволило совершить сделку на покупку долларов по курсу 59,0560 и через 51 секунду продать по курсу 62,3490 за $1. По оценке банка, ущерб составил 244 млн рублей. Теперь банк доказывает, что деньги были потеряны из-за хакерской атаки. Впрочем, существует и версия мести уволенного сотрудника, ее придерживается, например, ЦБ. «Мы не выявили, что кто-то эти деньги получил. Это была атака, скорее всего, месть за увольнение одного из сотрудников», — говорил первый зампред ЦБ Сергей Швецов. </p> <p>Расследование Group-IB показало, что во внутренней сети банка якобы был вирус Corkow Trojan Corkow (так же известный как Metel), который позволяет злоумышленникам удаленно запускать программы, управлять клавиатурой, мышкой параллельно с оператором системы. Через 14 минут после первой заявки хакер дал команду Corkow на удаление своих следов и вывода системы из строя. </p> <p>Вирусом Corkow было заражено 250 000 компьютеров и более 100 финансовых организаций по всему миру. За счет наличия доступа к популярным в России веб-саиогли перенаправлять на свои серверы до 800 000 посетителеи у хакеров был доступ). Но делали они это более избирательно и не со всех саи Установленныи массы ботов те, которые установлены в банках. «Сенсоры Bot-Trek TDS установлены в десятках финансовых учреждений и за последний год мы детектировали заражения Corkow у 80% защищаемых банков», — говорит директор департамента сетевой безопасности Group-IB Никита Кислицин. </p> <p>В кризис банки оптимизируют численность сотрудников. Вместе с сокращениями растет риск утечек: уходя из банка, некоторые сотрудники попытаются прихватить с собой максимально возможное количество конфиденциальной информации, чтобы монетизировать ее у конкурентов или у киберпреступников. Не стоит забывать и о мошенничестве. Некоторые сотрудники банка снимают деньги со «спящих» счетов, например, у пожилого клиента банка, по которым давно не было активностей, говорит Юрий Сергеев, эксперт Центра информационной безопасности компании «Инфосистемы Джет». Собрав деньги с нескольких десятков счетов, сотрудник исчезает. С помощью систем DLP службы безопасности банка стараются тщательнее контролировать действия сотрудников в офисе, их переписку и переговоры, чтобы минимизировать риски. </p> <p>Утечки и прочая «внутренняя кража данных» относится к самым «непрозрачным» для экспертов видам угроз, говорит Дмитрий Кузнецов, директор по методологии и стандартизации Positive Technologies. В отличие от хакерских атак — технически сложных для понимания обывателя и руководителей компаний — сценарий «менеджер уволился с клиентской базой» очевиден и вызывает наибольшие опасения. </p> Спрятать слайд: Показать слайд Подпись: Атаки на банкоматы Изображения: Агенство: Фото REUTERS / Luke MacGregor Описание: <p>«Потрошение банкоматов» иногда выглядит весьма эффектно: оператор «нажимает кнопочку», а человек, стоящий у нужного банкомата, подставляет мешок к щели выдачи и деньги сами вылетают из банкомата. </p> <p>Банкоматы по-прежнему беззащитны перед киберпреступниками: в отличие от надежного сейфа с банкнотными кассетами, физической защите электронных «мозгов» уделяется на порядок меньше внимания. Получив возможность подключиться к внутренним коммуникациям, злоумышленник может захватить полный контроль, в том числе, и над диспенсером — устройством выдачи купюр. </p> <p>«По итогам прошлого года, виден существенный рост атак на АБС и банкоматы, — рассказывает Глеб Чербов, заместитель директора департамента аудита защищенности Digital Security. — Есть все основания полагать, что в нынешнем году ущерб от такого рода инцидентов будет внушительным, и легко может превысить 25 млрд рублей, если банки не примут срочные меры». </p> <p>Такая атака достаточно примитивна: механически производится вскрытие верхней части, потом атакующий либо подключает дополнительное устройство в разрыв управляющих линий, либо с внешнего носителя инфицирует центральный модуль. Известны так же и случаи, когда взлом банкоматов производился не физически, а из уже скомпрометированной сети банка, открывая для мошенников возможность удаленного управления и получения денег. </p> <p>Есть и неожиданный пример мошенничества: киберпреступники, используя методы социальной инженерии, проникли во внутреннюю сеть банка, внедрили вредоносное ПО, захватили контроль над рабочим местом операциониста. Другие сняли с карты несколько десятков тысяч рублей. После снятия суммы злоумышленник, завладевший рабочим местом, произвел операцию возврата денег на карту. И так много раз. В результате, с нескольких карт в разных банкоматах через снятие и возврат было похищено полмиллиарда рублей. </p> Спрятать слайд: Показать слайд Подпись: Атаки на партнеров банков Изображения: Агенство: Фото REUTERS / Nacho Doce Описание: <p>В эпоху облачных технологий и аутсорсинга у хакеров больше нет необходимости взламывать банк напрямую, чтобы заполучить финансовую информацию по конкретному клиенту или сделке. Достаточно взломать одного из многочисленных партнеров и контрагентов, у которых есть доступ к сделке: адвокатов, финансовых аудиторов, консультантов или даже ИТ-компании, обслуживающих жертву. </p> <p>«У кого-то наверняка найдется копия нужной информации на жестком диске или в почтовом ящике, а взломать небольшую компанию — в десятки раз проще и дешевле чем атаковать банк напрямую», — говорит Илья Колошенко, основатель и гендиректор швейцарской компании High-Tech Bridge SA. По его словам, в Европе наблюдается бум взломов сайтов адвокатских контор, которые работают и с банками. </p> <p>Чаще всего все атаки подобного рода, начинаются со взлома веб-сайта жертвы. Безопасностью таких вот сайтов-«визиток» никто практически не занимается. Этим и пользуются злоумышленники. За 15-20 минут взламывается веб-сайт, создается легитимная страница, копирующая дизайн и содержание сайта. На эту страницу помещается exploit pack, или говоря проще — вирус, который заразит компьютер или мобильное устройство жертвы после захода на страницу. Заставить жертву кликнуть проще простого. Достаточно найти сотрудника адвокатской конторы в соцсетях, посмотреть на его интересы и активность. Получив письмо от старого знакомого с совершенно легитимным и логичным вопросом (например, по открытым вакансиям в компании) и легитимную ссылку на сайт своей фирмы, 99% кликнут на нее, не раздумывая. А большая часть внутренних систем безопасности легко пропускает трафик на корпоративный сайт, не видя в нем угрозы. Стоит взломать один компьютер внутри корпоративной сети — и оборона пала. При этом затраты на атаку незначительны. </p> <p>Malware для удаленной компрометации устройства и трояны, для систем которые давно не обновлялись, можно найти в интернете бесплатно. Для систем, где патчи (программы-обновления, закрывающие дыру) ставятся с небольшими задержкам, цена вопроса — $1000-2000. А для полностью обновленных систем — $10 000-50 000. «Это все равно в десятки раз дешевле, чем ломать банк в лоб. И куда менее рисковано для злоумышленика — шансы, что такая жертва начнет расследование, и вообще заметит атаку, равны нулю. Так что будущее за атаками на партнеров и третьих лиц обладающих нужной информацией, через их собственные веб-сайты», — полагет Колошенко. </p> <p>Кибермошенники «живут» в условиях жесточайшей конкуренции, причем не только между собой, но и с правоохранительными органами, и в результате такого естественного отбора на «криминальной стороне» оказываются хорошо оплачиваемые профессионалы высочайшего класса, замечает Дмитрий Кузнецов из Positive Technologies. В итоге ни крупный бизнес, ни органы государственной власти пока не могут эффективно противодействовать хорошо подготовленным и скоординированным кибератакам. </p> <p>Что делать банкам? «Проводить мониторинг защищенности своих информационных систем и оперативно исправлять выявленные проблемы, — считает Кузнецов. — А во-вторых, быть в постоянной готовности к таким атакам, иметь и персонал, сравнимый по квалификации с атакующими, и технические средства, способные выявлять такие атаки. Правда, все это требует как серьезных затрат, так и непростого выбора между безопасностью и прибыльностью своих услуг». </p> Спрятать слайд: Показать слайд Push уведомление в iPhone: Нет Барабан Позиция в барабане: не используется

.

Аналог Ноткоин - TapSwap Получай Бесплатные Монеты

Подробнее читайте на forbes.ru